Ваш зашифрованный USB-накопитель безопасен?

Как вы можете быть уверены, что используемый вами «безопасный» USB-накопитель действительно безопасен и данные, которые вы храните на нем, не могут быть извлечены? Именно на этот вопрос обратились исследователи безопасности Google Элли Бурштейн, Жан-Мишель Пикод и Реми Одеберт: Тяжелый (программный) способ атаки на зашифрованные USB-ключи »На недавней Black Hat USA 2017.

Исследователи говорят, что в настоящее время производители безопасных USB-накопителей следуют FIPS 140 стандарт сертификации, который был разработан NIST (Национальный институт стандартов и технологий) для всех видов криптографических модулей, как аппаратных, так и программных. Сертификация включает в себя криптографическое раскрытие и процесс проверки безопасности.

Как утверждают исследователи, поддержание актуальности сертификации важно, потому что раскрытая информация помогает им выяснить возможные проблемы. Но этого недостаточно; FIPS 140 покрывает не каждый возможный вектор атаки. И, как вы можете видеть ниже, некоторые зашифрованные USB-накопители проходят сертификацию, но по-прежнему уязвимы для атак, иногда даже простых.

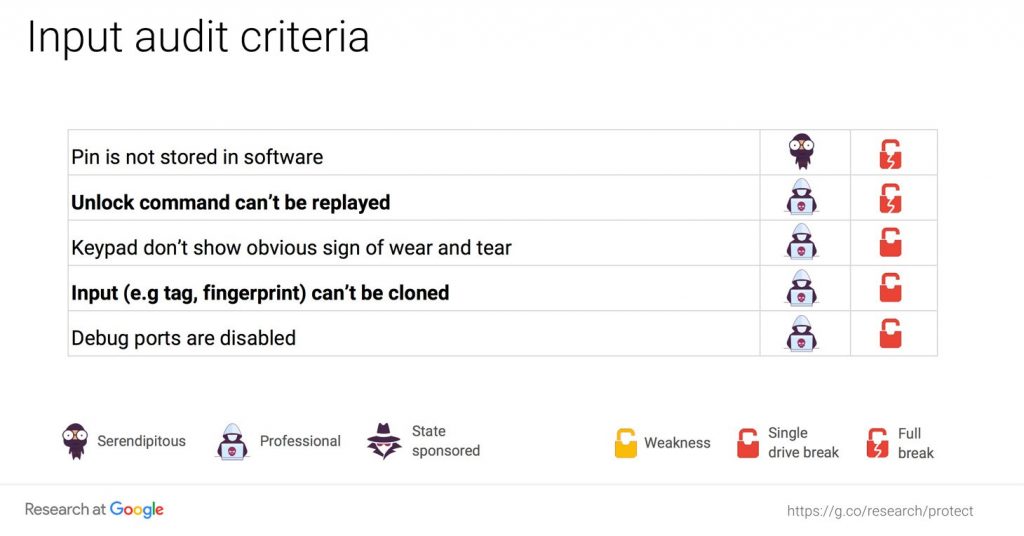

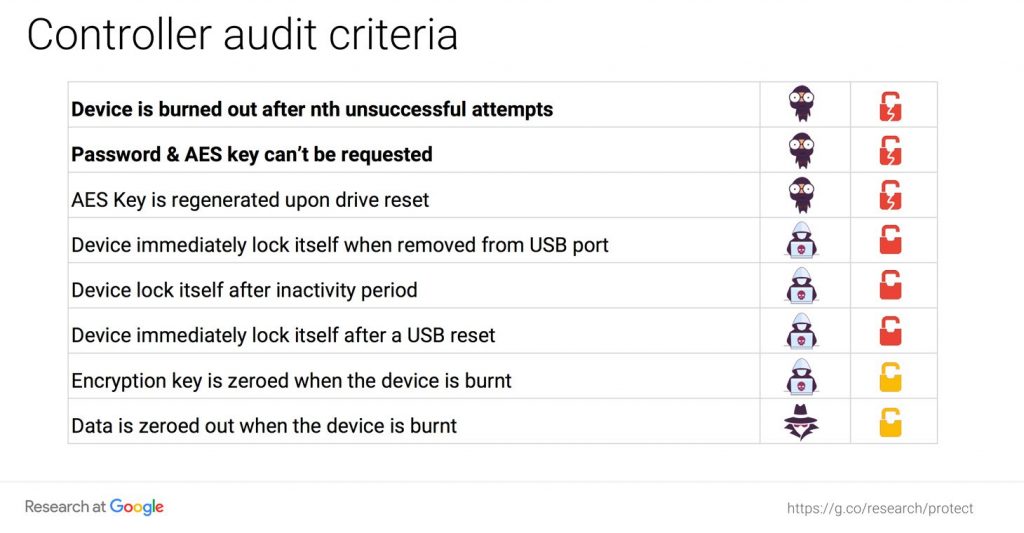

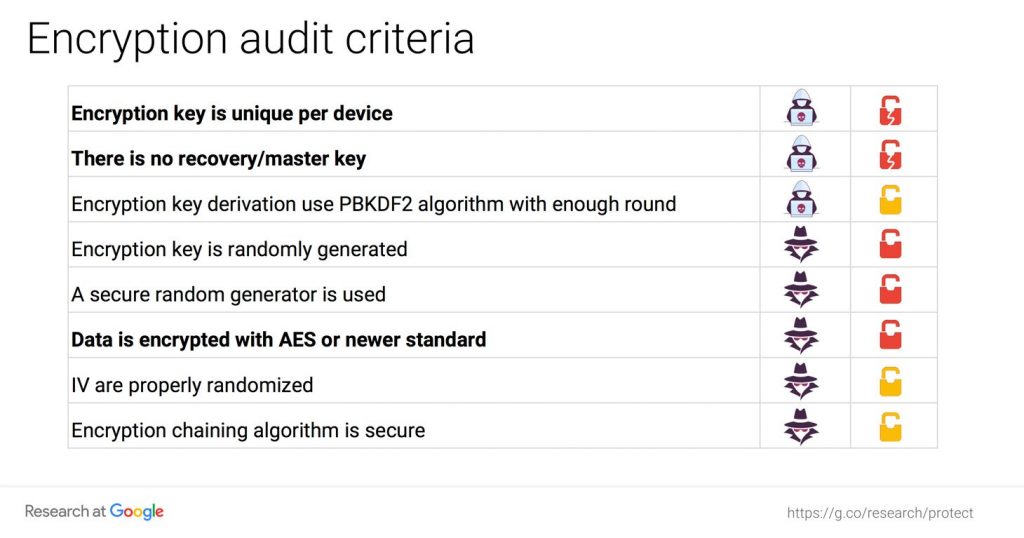

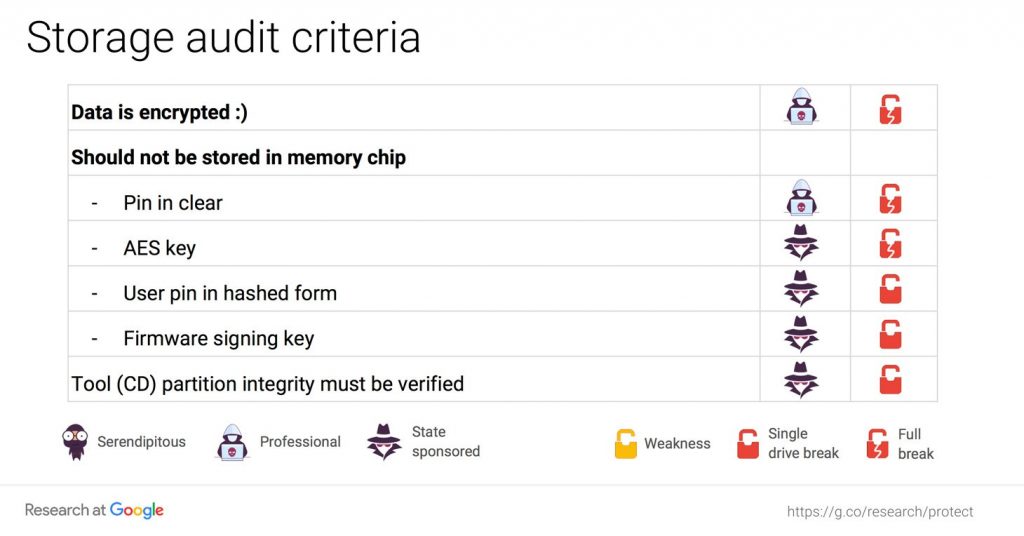

Вот почему исследователи предлагают разработать новую методологию аудита специально для оценки безопасности зашифрованных USB-накопителей. Для начала, исследователи делят проблемы безопасности на три категории:

- Недостатки: проблемы, облегчающие дальнейший процесс взлома;

- Разрыв одного диска: уязвимости, которые позволяют атакующему взломать только один конкретный диск;

- Полный разрыв: Уязвимости, которые могут дать злоумышленнику доступ к информации на любом диске той же модели.

Кроме того, эксплуатация определенных уязвимостей требует определенных навыков и ресурсов. Некоторые из проблем могут быть полезны даже неквалифицированному злоумышленнику, а некоторые из них требуют большого количества ресурсов, доступных в основном для спонсируемых государством хакеров. Поэтому уровень опасности может быть выражен в трех категориях:

- По счастливой случайности: открыт для оппортунистического злоумышленника с минимальными ресурсами - в основном, на этом уровне вы найдете человека, который, возможно, нашел или украл диск и хочет получить в свои руки информацию, которую он (возможно) содержит.

- Профессионал: доступен злоумышленникам с ресурсами, хотя и ограниченными. В основном злоумышленники на этом уровне заинтересованы в сборе большого количества информации;

- Спонсируемый государством: требует злоумышленников с большим количеством ресурсов. Обычно такие злоумышленники получают конкретные данные и ключи, которые стоят больших инвестиций.

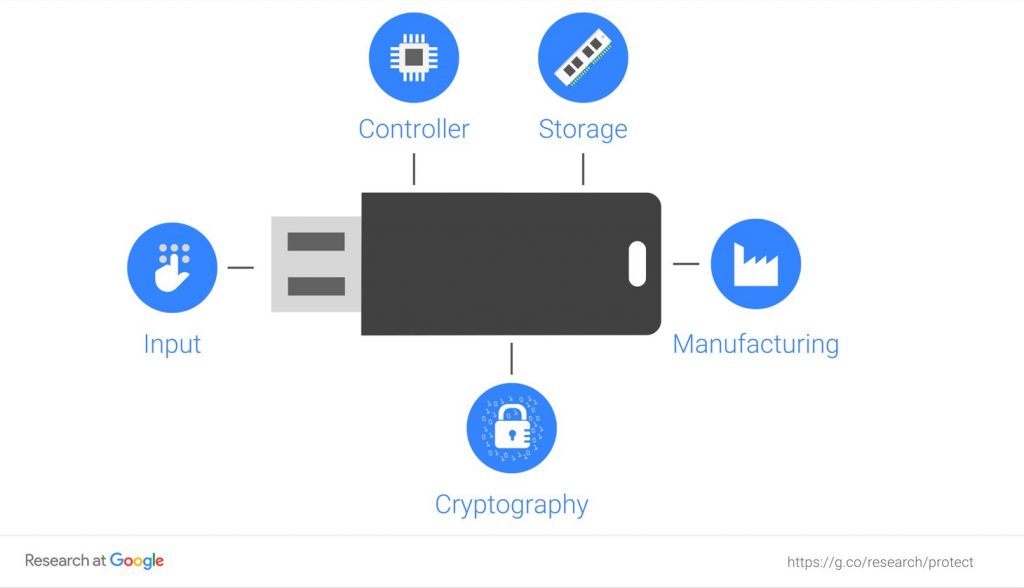

Дальнейшая классификация угроз, характерных для зашифрованных USB-накопителей, включает в себя разделение возможных векторов атак на несколько групп в зависимости от того или иного компонента устройства: конструктивные и производственные особенности всего накопителя, коэффициент аутентификации (входной, для краткости), USB / криптографический контроллер , алгоритм шифрования и флэш-память. Давайте кратко рассмотрим эти категории.

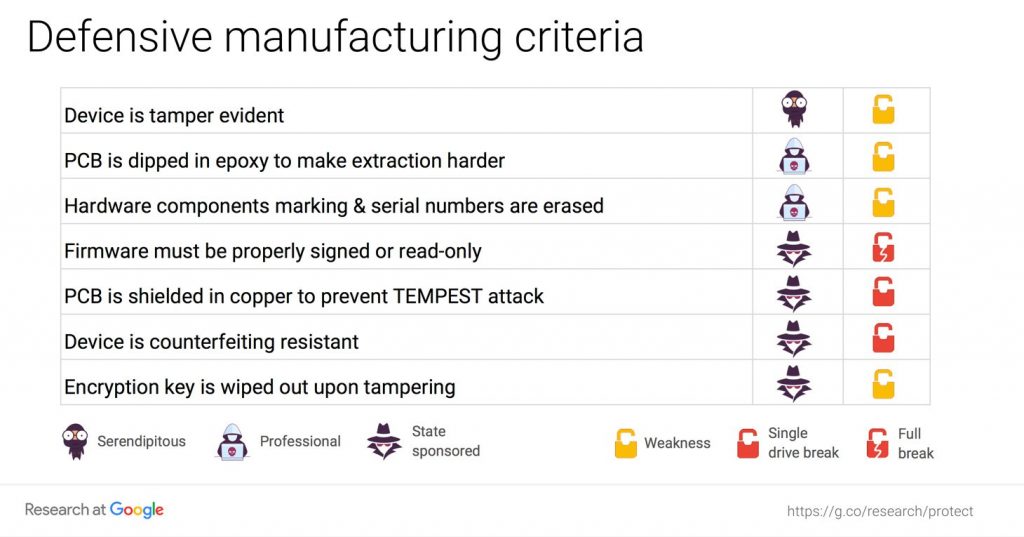

Дизайн и изготовление

Прежде всего, зашифрованный USB-накопитель должен быть спроектирован и изготовлен таким образом, который определяет определенный уровень защиты. Для начала было бы неплохо, чтобы зашифрованное устройство было защищено от несанкционированного доступа - вы должны увидеть некоторые признаки компрометации, если кто-то испортил USB-диск, содержащий ваши драгоценные файлы.

Чем проще получить доступ к электронным компонентам, тем легче злоумышленнику исследовать аппаратное обеспечение и обнаружить ту или иную уязвимость в устройстве. Чтобы предотвратить это, печатная плата должна быть погружена в эпоксидную смолу.

Стоит добавить, что эпоксидная смола должна быть реальной, а не какой-то заменой: исследователи обнаружили, что, по крайней мере, в некоторых случаях производители утверждают, что используют эпоксидную смолу, но в действительности они используют вместо этого менее стойкий полимер. В результате покрытие легко удаляется ацетоном, обеспечивая полный доступ к оборудованию.

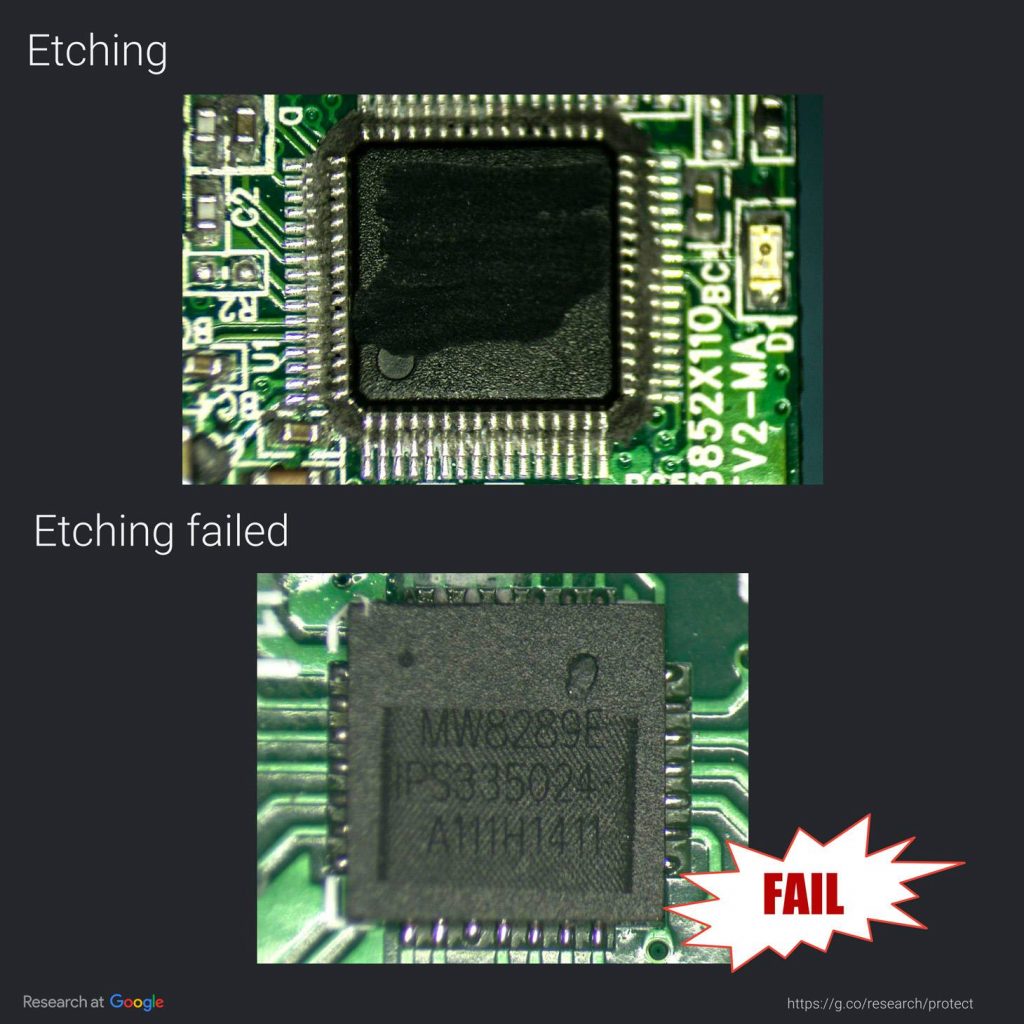

В случае взлома аппаратных средств, когда они получают доступ к электронике, первое, что ищет злоумышленник, - это маркировка компонентов. Это важно для поиска руководств и спецификаций, а также для изучения дальнейших возможностей для атаки. Если все названия моделей, серийные номера и т. Д. Тщательно удалены из микросхем, злоумышленники обнаруживают, что рассматривают черный ящик - они должны провести гораздо более сложное исследование, чтобы выяснить, какие хаки действительно могут быть применены к диску.

Иногда, даже когда производители пытаются стереть маркировку с чипов, они не могут сделать это должным образом.

Замена прошивки на подправленную версию, позволяющую злоумышленнику обойти защиту, - тяжелая работа. Однако опытные злоумышленники со значительными ресурсами могут пойти на это. Хуже того, этот тип атаки является тиражируемым: после того, как злоумышленники перепрограммируют прошивку и выяснят, как сделать необходимые изменения, они смогут взломать любой диск той же модели.

TEMPEST - это тип атаки, который позволяет атакующему шпионить за тем, что происходит внутри устройства, посредством его электромагнитного излучения. Эта атака является сложной и, скорее всего, не будет происходить часто, по крайней мере, не для обычных людей и предприятий. Однако любой, кто хочет убедиться, что их секреты защищены от спонсируемых государством хакеров, должен использовать USB-накопители с защитой от медной фольги, что является надежной и относительно недорогой защитой от TEMPEST.

Не любой хакер зашел бы так далеко, чтобы подделать USB-накопитель. Но опять же, спонсируемые государством злоумышленники могли. Поэтому, если вы хотите сохранить свои секреты от высококлассного шпионажа, вы, вероятно, хотите, чтобы ваши зашифрованные USB-накопители были сконструированы таким образом, чтобы защитить их от подделок.

вход

Другая проблема связана с уровнем защиты той части USB-накопителя, которая аутентифицирует законных пользователей и разблокирует устройство. Во-первых, взлом аутентификации намного проще, чем взлом флэш-памяти на аппаратном уровне или взлом алгоритма шифрования. Во-вторых, есть большая вероятность, что производитель допустил некоторые ошибки при разработке механизма аутентификации. Поэтому аутентификация, вероятно, является наиболее очевидным направлением для любого злоумышленника (после исследования устройства).

Существует четыре способа аутентификации пользователя: с помощью PIN-кода, с помощью беспроводного значка, с помощью отпечатка пальца или с помощью программного ввода PIN-кода.

Первая ошибка, которую может сделать производитель, - это сохранить ПИН-код в программном обеспечении. Даже неквалифицированный злоумышленник может выяснить, как извлечь его и тем самым взломать не только одно конкретное устройство, но и любой диск той же модели. В некоторых случаях программное обеспечение может иметь уязвимости, которые могут использовать атаки воспроизведения - это имело место с несколькими FIPS-сертифицированными дисками изучен исследователями из немецкой SySS в 2009 году ,

Подушки для ввода PIN-кода могут быть очень просты в использовании, при этом определенные кнопки показывают признаки износа, таким образом выявляя комбинации, которые можно использовать для разблокировки диска.

Беспроводные значки еще хуже: их можно клонировать с помощью очень простого устройства. Используя клонированный значок, любой злоумышленник может разблокировать USB-накопитель в кратчайшие сроки, не оставляя следов и, следовательно, никто не может получить доступ к диску.

Исследователи продемонстрировали четыре метода во время своей беседы в Black Hat:

Что касается отпечатков пальцев, они могут показаться сильным фактором аутентификации, но на самом деле они далеки от совершенства. Существует множество способов клонирования отпечатков пальцев, и некоторые из них не требуют какого-либо физического контакта - злоумышленник может получить довольно хороший снимок отпечатка пальца с помощью зеркальной камеры и изготовить манекен на стандартном струйном принтере, используя проводящие чернила. И что еще хуже, вы не можете изменить свои отпечатки пальцев - они не похожи на пароли.

Но на самом деле злоумышленникам не обязательно даже подделывать отпечатки пальцев. В некоторых случаях, как показали исследователи, защищенный от отпечатков пальцев диск можно разблокировать гораздо проще.

Как выяснилось, по крайней мере одна из моделей USB-накопителей с защитой от отпечатков пальцев, проверенных Бурштейном и его коллегами, уязвима для повторной атаки. Когда датчик этого накопителя сканирует законный отпечаток пальца, он просто отправляет команду на контроллер накопителя для разблокировки.

Еще одна ошибка, которую сделал этот конкретный производитель, - оставить на плате исправный порт отладки. Используя этот порт, исследователи перехватили команду разблокировки и, таким образом, смогли воспроизвести ее и разблокировать любой диск этой модели.

Эти хаки могут показаться сложными, но не заблуждайтесь: опытный злоумышленник будет использовать такие приемы, чтобы получить доступ к вашим файлам. И если вы хотите защитить свои секреты от еще более опытных или находчивых злоумышленников, спонсируемых государством, вам определенно необходимо учитывать все уязвимости, упомянутые выше.

контроллер

Рассмотрим USB / криптографический контроллер накопителя. Во-первых, вы должны убедиться, что диск не может быть взломан с помощью грубой атаки. Некоторые из них. Например, диски, использующие беспроводные теги, такие как исследователи, использовавшие для демонстрации атаки клонированием тегов, также уязвимы для атак методом перебора.

Чтобы быть защищенным от перебора, устройство должно выжечь себя после определенного количества неудачных попыток аутентификации. В идеале ключ шифрования и информация во флэш-памяти диска будут надежно стерты при записи диска.

Также не мешает убедиться, что устройство сразу блокируется при удалении из порта USB, после определенного периода бездействия и после сброса USB.

Вы также должны убедиться, что пароли или PIN-коды и ключи шифрования не могут быть запрошены с контроллера диска. Это может показаться очевидным, но это именно то, что Бурштейн, Пикод и Одеберт обнаружили в устройстве во время исследования. Они смогли запросить мастер-пароль у контроллера одного накопителя, и с помощью этого мастер-пароля они легко создали нового пользователя и получили доступ ко всем файлам, хранящимся на накопителе.

Эта атака позволяет даже неопытным хакерам с минимальными ресурсами разблокировать любой диск этой модели.

шифрование

Шифрование, очевидно, лежит в основе безопасного хранения USB. Хорошей новостью является то, что маловероятно, что оппортунистический злоумышленник без достаточных ресурсов когда-либо решит использовать этот вектор атаки, а современные зашифрованные диски в основном используют надежные алгоритмы шифрования, которые трудно сломать, даже если они не очень хорошо реализованы.

Плохая новость заключается в том, что довольно сложно быть уверенным, что производитель устройства получил правильное шифрование.

Для начала, чтобы быть действительно безопасным, USB-накопитель должен использовать AES или более новый стандарт шифрования, и это не всегда так. Во время своего исследования Бурштейн и его коллеги наткнулись на несколько накопителей, использующих устаревшее шифрование, таких как RC4 и RSA-512. Эти криптосистемы оказались уязвимыми (хотя их взлом требует значительных ресурсов).

Другие аспекты включают случайную генерацию ключа шифрования, использование безопасного генератора случайных чисел для ключа и векторы инициализации использование безопасного алгоритма для цепочки шифрования и т. д. Тем не менее, это относится в основном к тем, кто хочет быть защищенным от шпионажа на национальном уровне.

Как подчеркивают исследователи, криптомагия находится в аппаратном обеспечении, поэтому исследование того, что именно происходит с шифрованием диска, и поиск уязвимостей довольно сложно. Поэтому, больше раскрытия по этому конкретному вопросу было бы полезно.

Место хранения

Последняя категория возможных векторов атаки - прямое чтение флэш-памяти. Это может показаться сложным: злоумышленнику необходимо осторожно извлечь чип памяти из печатной платы привода и затем подключить его к считывающему устройству. В некоторых случаях производители делают эту часть намного проще, используя карту microSD вместо паяного чипа.

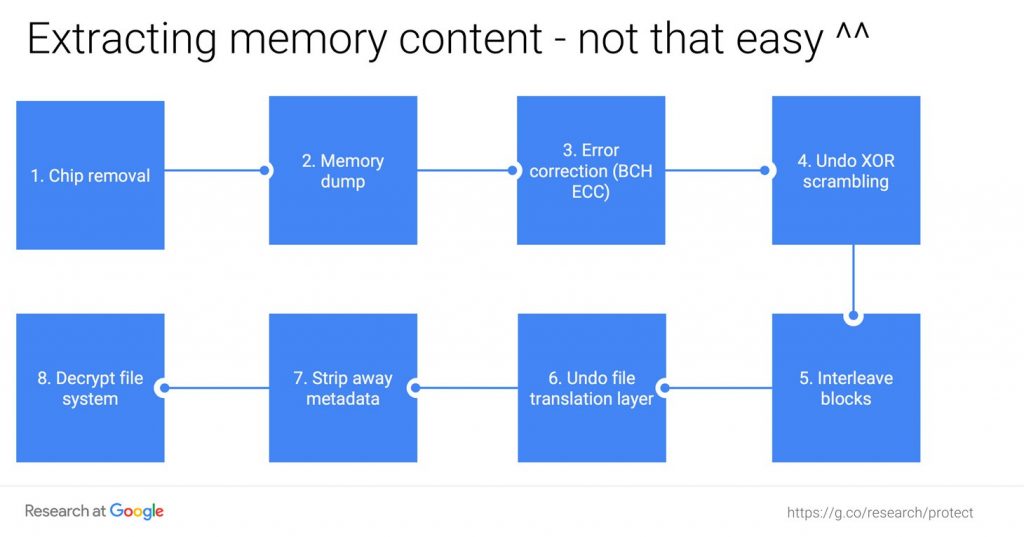

Фактически, следующая часть намного сложнее: фактически извлечение информации из чипа флэш-памяти. На аппаратном уровне flash не хранит данные в виде удобных и удобных файлов, поэтому злоумышленнику необходимо проделать большую работу, чтобы извлечь что-то полезное из дампа флэш-памяти.

Однако производитель может совершить серьезные ошибки, например, сохранить PIN-код в виде простого текста в микросхеме памяти. Другие возможные уязвимые действия включают в себя хранение ключа шифрования, хешированного PIN-кода или ключа подписи встроенного программного обеспечения в микросхеме памяти, но эти проблемы касаются в основном тех, кто находится под угрозой шпионажа.

Как отмечают Бурштейн и его коллеги, они только начали исследовать эту часть головоломки и надеются на сотрудничество по этому вопросу с другими исследователями. То же самое относится и к проекту в целом: они приглашают всех желающих внести свой вклад в создание великолепной методологии аудита для безопасных USB-накопителей и тестирования как можно большего количества моделей накопителей в рамках.

Что мы можем сделать в это время для защиты нашей информации, хранящейся на «защищенных» USB-накопителях, учитывая, что никто не может быть уверен, что эти накопители действительно безопасны? Лучший вариант - зашифровать данные самостоятельно, прежде чем передать их на диск.

Например, наш Kaspersky Endpoint Security для бизнеса может зашифровать информацию с помощью алгоритма AES-256. Если вам нужно передать конфиденциальные данные, вы можете легко обернуть их в защищенные паролем, зашифрованные, самораспаковывающиеся пакеты. Благодаря специальному переносному режиму шифрования на уровне файлов файлы можно читать даже на компьютерах, на которых не установлены продукты Kaspersky Security.

Что мы можем сделать в это время для защиты нашей информации, хранящейся на «защищенных» USB-накопителях, учитывая, что никто не может быть уверен, что эти накопители действительно безопасны?